Encryption virus: kako ga ukloniti i oporaviti šifrirane datoteke

Činjenica da je internet pun virusa danas ne iznenađuje. Mnogi korisnici percipiraju situacije vezane uz njihov utjecaj na sustave ili osobne podatke, blago rečeno, gledajući kroz prste, ali samo dok virus virusnog šifriranja nije posebno instaliran u sustav. Kako izliječiti i dešifrirati podatke pohranjene na tvrdom disku, većina običnih korisnika ne zna. Stoga, ovaj kontingent i "provodi" na zahtjeve iznijela napadača. No, da vidimo što se može učiniti ako se takva prijetnja otkrije ili da se spriječi njezin prodor u sustav.

Što je virusna šifra?

Ova vrsta prijetnje koristi standardne i nestandardne algoritme šifriranja datoteka koje potpuno mijenjaju njihov sadržaj i blokiraju pristup. Na primjer, bit će apsolutno nemoguće otvoriti šifriranu tekstualnu datoteku za čitanje ili uređivanje, kao i reprodukciju multimedijskog sadržaja (grafika, video ili audio). Čak ni standardne radnje za kopiranje ili pomicanje objekata nisu dostupne.

Softver samog virusa je alat koji šifrira podatke na takav način da nije uvijek moguće vratiti izvorno stanje čak i nakon uklanjanja prijetnje iz sustava. Tipično, ovi zlonamjerni programi stvaraju vlastite kopije i pohranjuju se u sustav vrlo duboko, tako da se virusni enkripcijski sustav može potpuno ukloniti. Deinstaliranjem glavnog programa ili brisanjem glavnog dijela virusa, korisnik se ne oslobađa utjecaja prijetnje, da ne spominjemo oporavak šifriranih informacija.

Kako prijetnja ulazi u sustav?

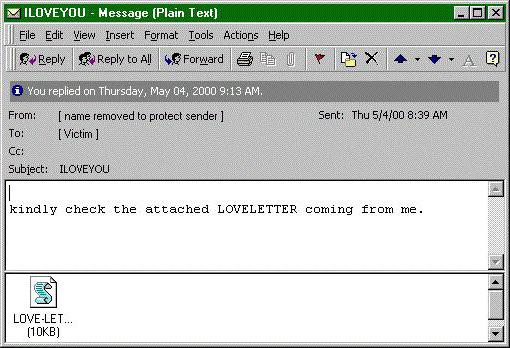

U pravilu, prijetnje ove vrste uglavnom su usmjerene na velike komercijalne strukture i mogu prodrijeti kroz računala putem programa e-pošte kada zaposlenik otvori navodno priloženi dokument e-pošte, koji je, recimo, dodatak sporazumu o suradnji ili plan nabave robe (komercijalni prijedlozi s ulaganjima iz sumnjivih izvora - prvi put za virus).

Problem je što se virus šifriranja na stroju koji ima pristup lokalnoj mreži može prilagoditi njemu, stvarajući vlastite kopije ne samo u mrežnom okruženju, već i na administratorskom terminalu, ako nema potrebne alate za zaštitu u obliku antivirusnog softvera, vatrozid ili vatrozid.

Ponekad takve prijetnje mogu prodrijeti u računalne sustave običnih korisnika koji u velikoj mjeri ne zanimaju uljeze. To se događa u trenutku instalacije nekih programa preuzetih iz sumnjivih internetskih resursa. Mnogi korisnici ignoriraju upozorenja sustava za zaštitu od virusa na početku podizanja sustava, a tijekom instalacije ne obraćaju pozornost na prijedloge instaliranja dodatnog softvera, panela ili dodataka za preglednike, a zatim ugrizu laktove, kako kažu.

Vrste virusa i neka povijest

U osnovi, prijetnje ovog tipa, osobito najopasniji virus šifriranja No_more_ransom, klasificirane su ne samo kao alati za šifriranje podataka ili blokiranje pristupa njima. Zapravo, sve takve zlonamjerne aplikacije su ransomware. Drugim riječima, napadači zahtijevaju određeni mito za dešifriranje informacija, s obzirom da bez početnog programa taj proces neće biti moguć. Djelomično kao što je.

No, ako se upustite u priču, možete vidjeti da je jedan od prvih virusa ove vrste, iako ne zarađuje novac, bio sramotni applet I Love You, koji je potpuno šifrirao multimedijske datoteke (uglavnom glazbene pjesme) u korisničkim sustavima. Dešifriranje datoteka nakon virusnog šifriranja u to vrijeme nije bilo moguće. Sada se s tom prijetnjom možete boriti protiv elementarnih.

Ali razvoj samih virusa ili algoritmi za šifriranje koji se koriste na mjestu nije vrijedan truda. Ono što nedostaje virusima je XTBL, CBF, Breaking_Bad, [email protected] i mnogo drugih gadnih stvari.

Metode utjecaja na korisničke datoteke

I ako je do nedavno većina napada napravljena korištenjem algoritama RSA-1024 temeljenih na AES enkripciji s istom dubinom bita, isti virus No_more_ransom danas je predstavljen u nekoliko interpretacija korištenjem ključeva za šifriranje koji se temelje na RSA-2048 tehnologiji, pa čak i RSA-3072.

Problemi dekodiranja korištenih algoritama

Nevolja je u tome što su moderni sustavi dešifriranja suočeni s takvom opasnošću bili nemoćni. Dešifriranje datoteka nakon što je virus šifriranja baziran na AES256 još uvijek nekako podržan, i pod uvjetom da ključ ima veću dubinu bita, gotovo svi programeri jednostavno sliježu ramenima. To je, usput, službeno potvrđeno od strane stručnjaka iz tvrtke Kaspersky Lab i Eset.

U najprimitivnijoj verziji, korisnik koji je kontaktirao službu za podršku pozvan je da pošalje šifriranu datoteku i izvornik za usporedbu i daljnje operacije kako bi odredio algoritam šifriranja i metode oporavka. Ali, u pravilu, u većini slučajeva to ne funkcionira. Ali virus šifriranja može dešifrirati same datoteke, kao što se vjeruje, pod uvjetom da se žrtva slaže s uvjetima napadača i plaća određenu količinu novca. Međutim, takav pristup postavlja opravdane sumnje. I evo zašto.

Virus šifriranja: kako izliječiti i dešifrirati datoteke i može li se to učiniti?

Navodno, nakon plaćanja, hakeri aktiviraju dešifriranje putem daljinskog pristupa svom virusu, koji sjedi u sustavu, ili putem dodatnog apleta, ako je tijelo virusa uklonjeno. Izgleda više nego sumnjivo.

Želio bih napomenuti činjenicu da je internet pun lažnih postova koji, kažu, traženi iznos je plaćen, a podaci su uspješno obnovljeni. Sve je to laž! A istina je - gdje je jamstvo da se nakon plaćanja ne aktivira virus za šifriranje u sustavu? Razumijevanje psihologije provalnika nije teško: ako platite jednom, platit ćete ponovno. A ako govorimo o posebno važnim informacijama, kao što su specifični komercijalni, znanstveni ili vojni događaji, vlasnici takvih informacija su spremni platiti onoliko koliko žele, sve dok datoteke ostanu sigurne i zdrave.

Prvo znači eliminirati prijetnju

Takva je priroda virusa šifriranja. Kako izliječiti i dešifrirati datoteke nakon izlaganja prijetnji? Nema šanse, ako nema dostupnih alata, koji također ne pomažu uvijek. Ali možete pokušati.

Pretpostavimo da se kripto virus pojavio u sustavu. Kako izliječiti zaražene datoteke? Prvo, potrebno je izvršiti dubinsko skeniranje sustava bez korištenja SMART tehnologije, koja omogućuje otkrivanje prijetnji samo ako su boot sektori i datoteke sustava oštećeni.

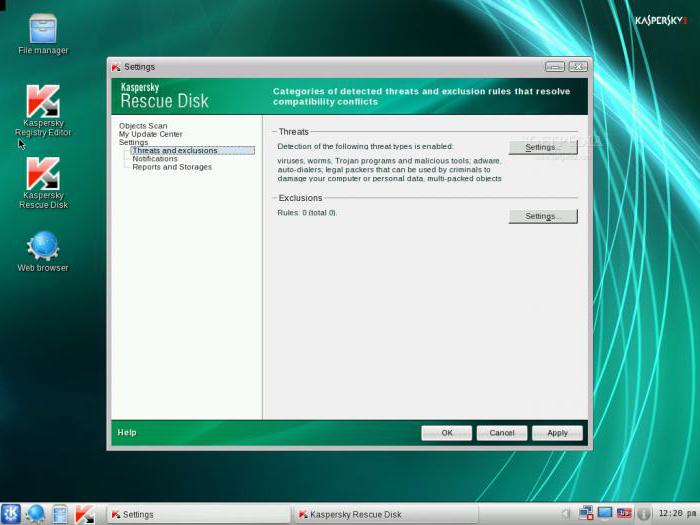

Preporučljivo je da ne koristite postojeći regularni skener, koji je već propustio prijetnju, već da koristite prijenosne alate. Najbolja opcija bila bi podizanje sustava s Kaspersky Rescue Disk, koji se može pokrenuti i prije nego što se pokrene operativni sustav.

Ali to je samo pola bitke, jer se na taj način možete riješiti samog virusa. Ali s dekoder će biti teže. Ali o tome kasnije.

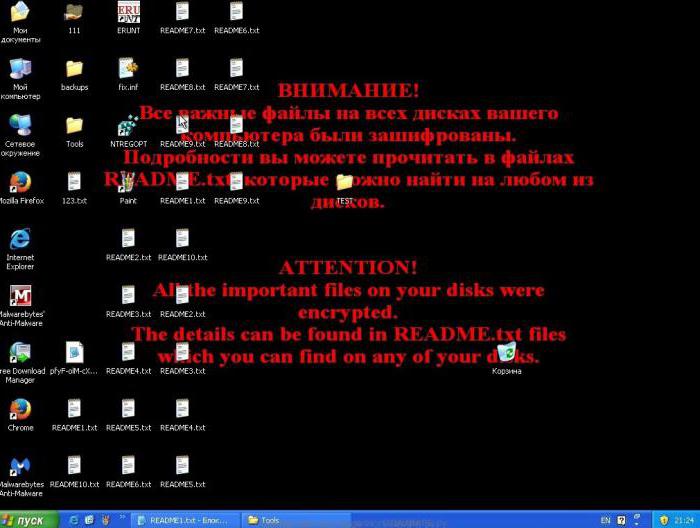

Postoji još jedna kategorija u kojoj virusi šifriranja padaju. Kako dešifrirati informacije će biti navedene posebno, ali za sada ćemo se zadržati na činjenici da oni mogu postojati potpuno otvoreno u sustavu u obliku službeno instaliranih programa i aplikacija (drskost napadača ne poznaje ograničenja, jer prijetnja ne pokušava čak ni prikriti).

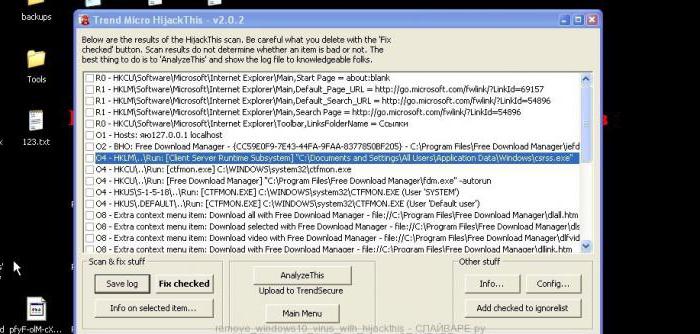

U tom slučaju trebate koristiti odjeljak programa i komponenti gdje se vrši standardno brisanje. Međutim, morate obratiti pozornost na činjenicu da standardni program za deinstaliranje sustava Windows ne uklanja sve datoteke programa u potpunosti. Konkretno, virus otkrivanja otkupnine može stvoriti vlastite mape u root direktorijima sustava (obično su to Csrss direktorije, gdje je prisutna izvršna izvršna datoteka csrss.exe). Kao glavni položaj odabrani su Windows, System32 ili korisnički imenici (Korisnici na sistemskom disku).

Osim toga, virus za šifriranje No_more_ransom piše vlastite ključeve u registar kao poveznicu na službenu uslugu sustava. Klijentski poslužitelj Runtime podsustav, koji za mnoge dovodi u zabludu, jer bi ova usluga trebala biti odgovorna za interakciju klijentskog i poslužiteljskog softvera. Sam ključ nalazi se u mapi Run, do koje se može doći preko grane HKLM. Jasno je da će brisanje takvih ključeva morati biti ručno.

Da bi vam bilo lakše, možete koristiti alate kao što su iObit Uninstaller, koji automatski pretražuju zaostale datoteke i ključeve registra (ali samo ako se virus vidi kao instalirana aplikacija u sustavu). Ali to je najlakše učiniti.

Rješenja koja nude programeri antivirusnog softvera

Vjeruje se da je dešifriranje virusa enkripcije izvršeno pomoću posebnih alata, iako s tehnologijom s ključem od 2048 ili 3072 bita, nije vrijedno računati na njih (osim toga, mnogi od njih brišu datoteke nakon dešifriranja, a zatim vraćene datoteke nestaju zbog prisutnost tijela virusa koje prije nije uklonjeno).

Ipak, možete pokušati. Od svih programa je osigurati RectorDecryptor i ShadowExplorer. Smatra se da do sada ništa nije stvoreno. No, problem se također može sastojati u tome da kada pokušate koristiti dekoder, ne postoji jamstvo da izliječene datoteke neće biti izbrisane. To jest, ako se u početku ne riješite virusa, svaki pokušaj dešifriranja bit će osuđen na neuspjeh.

Osim brisanja šifriranih informacija, može doći do smrtonosnog ishoda - cijeli sustav neće raditi. Osim toga, moderni virus za šifriranje može utjecati ne samo na podatke pohranjene na tvrdom disku računala, već i na datoteke u njemu pohrana u oblaku. I ne postoje rješenja za oporavak informacija. Osim toga, kako se ispostavilo, u mnogim uslugama poduzete su nedovoljno učinkovite mjere zaštite (isti ugrađeni u Windows 10 OneDrive, koji je izložen izravno iz operativnog sustava).

Temeljno rješenje problema

Kao što je već jasno, većina modernih metoda ne daje pozitivan rezultat kada su zaraženi takvim virusima. Naravno, ako postoji izvornik oštećene datoteke, možete ga poslati na pregled u antivirusni laboratorij. Međutim, vrlo ozbiljne sumnje su također uzrokovane činjenicom da će običan korisnik stvoriti sigurnosne kopije podataka koje, kada se pohrane na tvrdi disk, mogu također biti izložene zlonamjernom kodu. A činjenica da bi se izbjegli problemi, korisnici kopiraju podatke na prijenosne medije, a mi uopće ne govorimo.

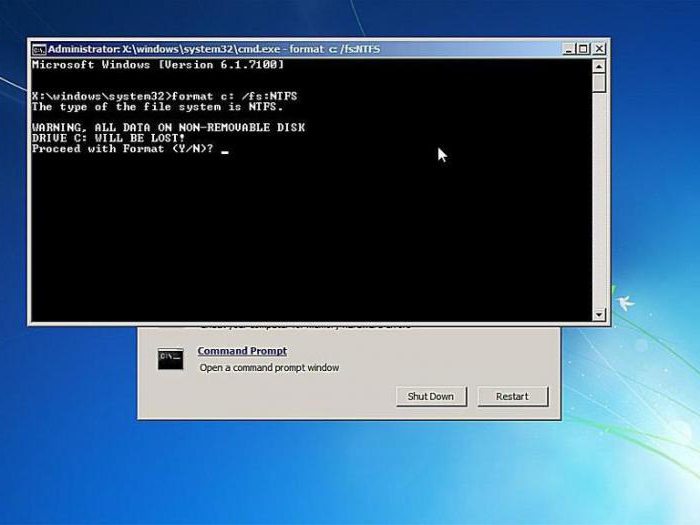

Dakle, za kardinalno rješenje problema, zaključak sugerira: potpuno oblikovanje tvrdog diska i svih logičkih particija s brisanjem informacija. Što učiniti? Morat ćete donirati ako ne želite da se virus ponovno aktivira u sustavu.

Da biste to učinili, ne smijete koristiti alate Windows sustava (što znači formatiranje virtualnih particija, jer će zabrana biti izdana kada pokušate pristupiti sistemskom disku). Bolje je koristiti dizanje s optičkih medija kao što su LiveCD ili instalacijske distribucije, primjerice kreirane pomoću uslužnog programa Media Creation Tool za Windows 10. t

Prije formatiranja, ako je virus uklonjen iz sustava, možete pokušati vratiti integritet komponenti sustava putem naredbenog retka (sfc / scannow), ali u smislu dešifriranja i otključavanja podataka, to neće imati učinka. stoga format c: - jedino ispravno moguće rješenje je da li vam se to sviđa ili ne. To je jedini način da se u potpunosti riješimo prijetnji ove vrste. Avaj, nema drugog načina! Čak je i liječenje standardnim proizvodima koje nudi većina antivirusnih paketa nemoćno.

Umjesto pogovora

Što se tiče očiglednih zaključaka, može se samo reći da ne postoji jedinstveno i univerzalno rješenje za uklanjanje posljedica takvih prijetnji (nažalost, ali to potvrđuju većina antivirusnih softvera i kriptografskih stručnjaka).

Ostaje nejasno zašto su pojavljivanje algoritama temeljenih na 1024-, 2048- i 3072-bitnom enkripciji prošli oni koji su izravno uključeni u razvoj i implementaciju takvih tehnologija? Doista, do danas, najperspektivniji i najzaštićeniji algoritam je AES256. Obavijest! 256! Ovaj sustav, kako se ispostavilo, nije dobar za moderne viruse. Što onda reći o pokušaju dešifriranja njihovih ključeva?

U svakom slučaju, izbjegavanje uvođenja prijetnje u sustav može biti vrlo jednostavno. U najjednostavnijem slučaju, trebate skenirati sve dolazne poruke s privicima u programu Outlook, Thunderbird i drugim klijentima e-pošte s antivirusom odmah nakon primitka i ni u kojem slučaju ne otvoriti privitke do kraja skeniranja. Također biste trebali pažljivo pročitati prijedloge za instaliranje dodatnog softvera tijekom instalacije nekih programa (obično su pisani vrlo sitnim slovima ili prerušeni u standardne dodatke kao što su ažuriranje Flash Playera ili nešto drugo). Multimedijske komponente najbolje se ažuriraju putem službenih web-lokacija. To je jedini način da se barem nekako spriječi prodor takvih prijetnji u vaš vlastiti sustav. Posljedice mogu biti potpuno nepredvidljive, s obzirom na to da se virusi ovog tipa trenutno šire u lokalnoj mreži. A za tvrtku takav preokret događaja može se pretvoriti u pravi kolaps svih poduzetnika.

Konačno, administrator sustava ne bi trebao biti u stanju mirovanja. Zaštita softvera u takvoj situaciji je bolje isključiti. Isti vatrozid (firewall) ne bi trebao biti softver, već „željezo“ (naravno, uz prateći softver na ploči). I, to ide bez rekavši da štedi novac na kupnju antivirusnih paketa je također ne isplati. Bolje je kupiti licencni paket, nego instalirati primitivne programe koji navodno pružaju zaštitu u stvarnom vremenu samo od riječi developera.

A ako je prijetnja već prodrla u sustav, slijed radnji trebao bi uključivati uklanjanje samog tijela virusa i tek tada pokušati dešifrirati oštećene podatke. U idealnom slučaju, potpuno oblikovanje (napomena, ne brzo s brisanjem tablice sadržaja, to jest puna, po mogućnosti s vraćanjem ili zamjenom postojećeg sustava datoteka, boot sektorima i zapisima).