Informacijska sigurnost na Internetu: pravila, opcije, sigurnost

Mnogi ljudi ne pridaju sigurnost na internet zbog vrijednosti, a samo nekolicina ih smatra nečim važnim. Poricanje potrebe za zaštitom stavlja u opasnost sve korisnike bez obzira na svrhu korištenja računala.

Sigurnosni koncept

Poštivanje sigurnosti na Internetu pomaže u čuvanju povjerljivosti, anonimnosti i integriteta datoteka.

Prvo morate razjasniti uvjete povjerljivosti i anonimnosti. Jednostavno rečeno, povjerljivost se može objasniti na način da nitko ne vidi što korisnik trenutno radi, ali teoretski je moguće utvrditi njegov identitet. Sva korespondencija je šifrirana, odnosno samo dvije strane koje sudjeluju u dijalogu mogu pročitati tekst poruke. Anonimnost se mora shvatiti kao nemogućnost identificiranja korisnika. Ako se dogodi incident, sumnja pada na veliku skupinu pojedinaca.

Mnoge jednostavne radnje koje se na prvi pogled čine sigurnima nisu. Na primjer, kada korisnici objave fotografije u oblaku, neće biti privatni. To je zbog činjenice da se prilikom učitavanja datoteke na poslužitelj uspoređuju hash-sume, ali ne i same datoteke. Stoga, ako se ne poštuju sigurnosna pravila na Internetu i, kao rezultat toga, sustav je zaražen, postoji rizik da treće strane mogu pristupiti tim datotekama.

Postoje četiri glavne točke koje treba razmotriti kako bi se u potpunosti razumio pojam sigurnosti i prijetnji.

- Imovina.

- Alati za internetsku sigurnost.

- Prijetnji.

- Napadači.

Sredstva - podaci koji su korisni za korisnika. To može biti privatnost, anonimnost, sadržaj. Oni su oni koji su napadnuti.

Da bi se osigurala zaštita od prijetnji i uljeza, koriste se VPN, Thor, enkripcija, autentifikacija s dva faktora, HTTPS filtri, vatrozid, SSL.

Skupina prijetnji uključuje zlonamjerni softver, viruse, rootkite, adware, spyware, phishing, viziranje, pravni nadzor i iskorištavanje.

Špijuni, hakeri i hakerske grupe, kolege, agencije za provedbu zakona i rođaci mogu djelovati kao uljezi.

Alati za anonimizaciju

Korištenje anonimizatora jedan je od najjednostavnijih načina da sakrijete svoj identitet na Internetu i dobijete pristup blokiranoj internetskoj stranici. U tu svrhu koriste se anonimne web-lokacije i aplikacije preglednika. Primjer za to je proširenje Opera Turbo u pregledniku Opera. Klikom na gumb Turbo korisnik skriva svoj identitet i može posjetiti apsolutno sve resurse.

Proxy poslužitelji - neka računala s instaliranim programima koji prihvaćaju zahtjeve za anonimnu vezu s web-lokacijama.

Kada koristite takav alat, morate biti posebno oprezni, jer na bilo kojem proxy poslužitelju postoji sniffer koji čita apsolutno sve što korisnik unese. To može biti prijetnja sigurnosti na Internetu.

VPN skriva korisnikovu IP adresu i time omogućuje pristup uslugama koje su blokirane od davatelja.

Potrebno je razumjeti da svi poslužitelji vode evidenciju, čak i ako je naznačeno suprotno. Kada provodite operativne aktivnosti pretraživanja, lako je otkriti tko je povezan s VPN-om.

Osnovna anonimnost izgleda kao hrpa od dva VPN-a. Davatelj vidi vezu s jednim VPN-om, ali ne zna da je zahtjev preusmjeren na drugi. Slično dvostrukom VPN-u, tu je Triple VPN, koji koristi tri čvora.

Složeniji paket za održavanje informacijske sigurnosti na Internetu je VPN-Tor-VPN. Davatelj vidi da je VPN prijavljen, a radnja se izvodi s druge ip-adrese. Ali nemoguće je pratiti što se događa među njima zbog upotrebe Thora.

otisak prsta

Otisak prsta je jedan od uobičajenih načina de-anonimizacije korisnika. Prikupljanje otisaka od kupaca provodi se pomoću javascripta.

Ove informacije o udaljenom uređaju za daljnje prepoznavanje korisnika. Koristi se kao jedan od sigurnosnih alata na internetu. Pomaže razlikovati stvarni promet od prijevare, kako bi se spriječila krađa identiteta, prijevare s kreditnim karticama. Pomoću otiska prsta možete dobiti više pojedinačnih informacija, što se smatra kršenjem privatnosti korisnika. Metode otisaka prstiju otvaraju pristup takvim skrivenim parametrima kao što su MAC adresa, jedinstveni serijski broj opreme itd.

Dobivanje MAC adrese mrežne kartice računala omogućuje vam da odredite najbliži Wi-Fi i saznate gdje se nalazi svaki od njih. Da biste izbjegli rizik otkrivanja vašeg identiteta, morate koristiti alate za anonimnost.

Odabir jakih zaporki

Jedno od prvih sigurnosnih pravila na internetu je korištenje složenih lozinki. U učinkovitoj zaporci, skup znakova koristi se kao identifikator, uključujući brojeve, velika i mala slova, posebne znakove i sol (broj znakova koji kompliciraju zaporku).

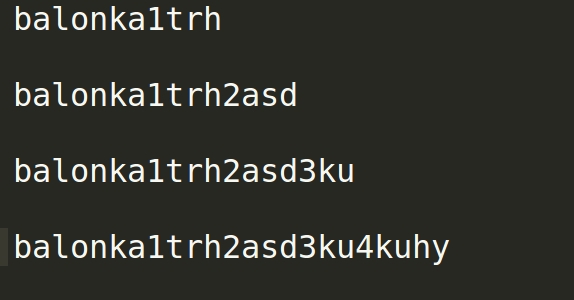

Na primjer, do određenog trenutka korisnik je radio s lozinkom balonka. Nakon nekog vremena stranica zahtijeva upotrebu brojeva. Korisnik dodaje potrebne znakove - dobiva balonka11. Nakon nekog vremena odluči promijeniti lozinku i piše balonka22, a zatim balonka1122. U ovom slučaju, lozinka postaje pogrešna, za krekera, te promjene su gotovo nevažne. Pravilna implementacija zaporke izgleda ovako:

U ovom slučaju bit će teže pronaći lozinku. Može se vidjeti da su se njegovi formacijski brojevi i sol dodavani sukcesivno. Savršena lozinka mora biti različita od prethodne.

Identifikacija dva faktora

Dvofaktorska autentifikacija - to su metode identifikacije korisnika u bilo kojoj usluzi. Za to se koriste dvije vrste provjere autentičnosti podataka. Obično je prva granica korisničko ime i lozinka, drugi je kod koji dolazi SMS-om ili e-poštom. Alternativno, može se koristiti i druga sigurnosna metoda koja zahtijeva posebne USB dongle ili korisničke biometrijske podatke.

Zaštita od dva faktora nije lijek za otmice računa, već pouzdana prepreka za hakiranje. Ako je zaporka ugrožena, napadač mora dobiti pristup računu za mobilne uređaje ili e-pošti da bi se mogao prijaviti na račun. Također je zgodan način upozoravanja vlasnika o pokušaju hakiranja. Ako telefon primi poruke s jednokratnom šifrom, to signalizira ulazak na račun trećih osoba.

Sekundarni zaštitni faktor za ovu metodu autentifikacije može biti skeniranje otiska prsta ili mrežnice, uzorak otkucaja srca, elektromagnetske tetovaže.

Pohranjivanje lozinki na web-lokaciji

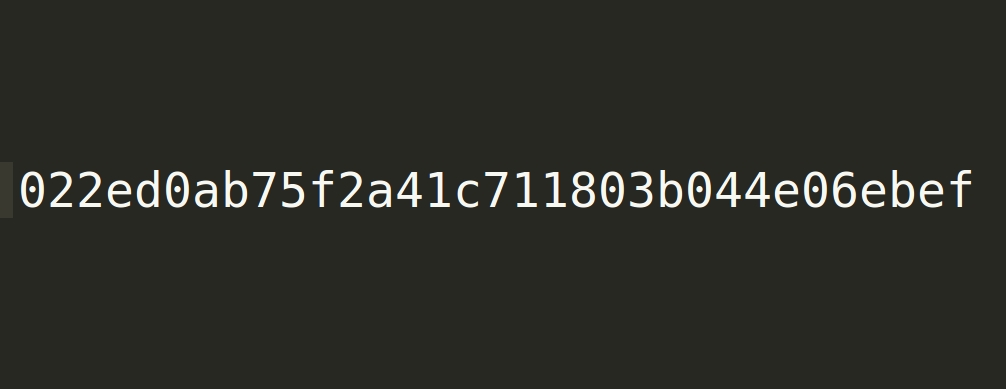

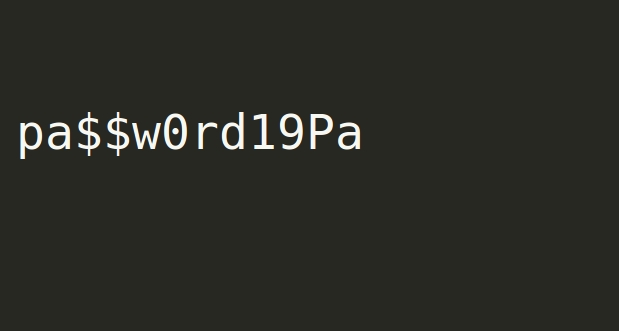

Obično se podaci za prijavu korisnika pohranjuju u obliku raspršivanja. Kada hakira stranicu, napadač kopira te informacije - vrlo je jednostavno dešifrirati ih. Za to se koriste jednostavne metode: softver i online usluge.

Na primjer

dekodirano

To je prilično učinkovita lozinka, trebat će oko 9 tisuća sati da se ispuca. Sadrži sve potrebne simbole, velika i mala slova, brojeve. No, s obzirom na činjenicu da su informacije pohranjene na mjestu u nešifriranom obliku, učinkovitost lozinke teži nuli.

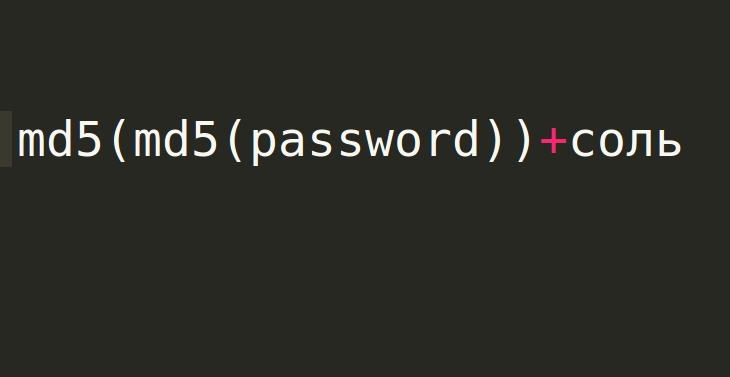

Ponekad se koristi dvostruko heširanje.

md5(md5(password)) Rezultat takve funkcije nije mnogo sigurniji, jer je dobivanje početnog unosa jednostavno kao i kod redovitog heširanja. Čak se i posoljeni hašiš može sjeckati.

HTTPS protokol

Https protokol je proširenje http protokola koji se koristi za podržavanje šifriranja i povećanje sigurnosti.

Za razliku od http, za koji se koristi port 80, port 443 se koristi za https po defaultu.

Postoje takve ranjivosti.

- Pomiješajte http i https.

- Napada "Čovjek u sredini".

Kada se koristi mješovita funkcionalnost http i https, to može dovesti do prijetnje informacijama. Ako je stranica učitana koristeći https, ali css i javascript se učitava preko nešifriranog protokola, napadač prima podatke o HTML stranici u vrijeme učitavanja.

Kada napada "čovjeka u sredini", napadač je ugrađen između klijenta i poslužitelja, a sav promet koji on može kontrolirati po vlastitom nahođenju prolazi kroz njega.

antivirusni

Antivirusni softver pouzdano je rješenje za zaštitu računala od mogućih prijetnji i napada. Oni školskoj djeci pružaju internetsku sigurnost tako što blokiraju potencijalno opasne web-lokacije, nesigurne veze i preuzimanja, e-poštu, softver itd. Koristi se za zaštitu osobnih podataka od ransomware programa, phishing napada. Postoje internetski sigurnosni alati za roditelje koji vam omogućuju kontrolu prometa i blokiranje usluga sa sadržajem koji je nedopustiv za djecu.

Testiran softver

Najlakši način da zarazite računalo je instaliranje piratskog softvera ili operativnog sustava. To je jedan od najčešćih uzroka prijetnje sigurnosti djece na internetu.

Na primjer, korisnik preuzima probnu verziju programa, koristi je sve dok se ne zatraži zaporka. Zatim pronalazi zakrpu, instalira je i na taj način zarazi računalo. Piratski programi pridonose pojavi neželjenog oglašavanja na zaslonu, smanjuju sigurnost sustava, negativno utječu na performanse sustava. U OS-u postoje sredstva za blokiranje datoteka ili softvera. U tom se slučaju pojavljuje obavijest da postavke internetske sigurnosti ne dopuštaju otvaranje datoteke.

Posjetite sigurne web-lokacije

Posjećivanje stranica koje imaju SSL certifikat smanjuje šanse da postane žrtva prevaranata. Prisutnost certifikata znači da su preneseni podaci šifrirani, svi ulazni podaci obrasca stranice su povjerljivi. Nakon instalacije SSL enkripcije aktiviran je https protokol. To je prikazano s lijeve strane adresne trake, obično u obliku ikone zaključavanja ili "Zaštićeno".

Posjet certificiranim web-lokacijama ne jamči potpunu sigurnost. Takve web-lokacije mogu sadržavati veze s zlonamjernim kodom.

keksi

Apsolutno svaki preglednik pohranjuje kolačiće.

To je tekstualna datoteka s podacima pohranjenim na računalu. Sadrži podatke za provjeru autentičnosti, koji se koriste za pojednostavljenje pristupa uslugama, za spremanje korisničkih postavki. Otmice kolačića napadačima omogućuju pristup računu žrtve. To može negativno utjecati na sigurnost djece na internetu.

Korištenjem snifera, kolačići se prenose kada su poslani na otvorenoj http sesiji. XSS napad se koristi za napad na web-lokaciju. To se događa ovako. Industrialist ubrizgava zlonamjerni kod koji se aktivira kada pokušate kliknuti na vezu. Zlonamjerni kôd krade pohranjene korisničke podatke iz preglednika, šalje ih poslužitelju.

Iako vam je potreban fizički pristup računalu za kopiranje kolačića, oni ostaju pravi napadni vektor. Kolačići se pohranjuju nezaštićeni kao SQL baza podataka. Google Chrome šifrira kolačiće u lokalnoj pohrani. To uvelike otežava njihov prijem, ali i dalje je moguće. Stoga je preporučljivo koristiti glavne načine za očuvanje informacijske sigurnosti na Internetu: koristiti šifriranu vezu, ne odgovarati na sumnjive veze, prijaviti se samo pouzdanim resursima, prekinuti ovlaštenu sesiju pritiskom na gumb za izlaz, ne spremiti zaporke, izbrisati spremljene kolačiće, izbrisati predmemoriju preglednika.

Provjera hakiranja

Sigurnosni skladišni prostori na Internetu obično su prilično učinkoviti, ali ne isključuju mogućnost hakiranja. Često postoje situacije u kojima antivirusni program ne izvješćuje da je pristup računu stekao trećim osobama. Stoga ga morate sami provjeriti.

Postoji usluga poput havebeenpwned. Sadrži veliku bazu adresa e-pošte koje su pale u neprijateljske ruke. Ako je adresa ugrožena, korisnik je o tome obaviješten.

Još jedna slična usluga, leakbase, pruža potpunije informacije i provjerava ne samo e-poštu, nego i ime i prezime, imena, korisnička imena, ip za hakiranje.

Ako je otkriveno da je poruka hakirana, morate odmah promijeniti zaporku.

posuda za med

Da biste zbunili napadača, možete koristiti hanipot. Ovo je knjižna oznaka koja sadrži lažne podatke koje će haker tražiti. Pomaže prikupiti informacije o ponašanju hakera i metodama utjecaja, što omogućuje određivanje napadačeve strategije, popis sredstava za udaranje. Može se koristiti kao namjenski poslužitelj ili mrežna usluga.

Honipot i sustav praćenja pomažu identificirati činjenicu hakiranja. Često su takvi alati prilično skupi, ali nedjelotvorni. Usluga canarytokens.org rješava problem identificiranja činjenice hakiranja. Koristi lažne resurse, kao što su dokumenti ili domene. Kada pokušate otvoriti bilo koji od njih, šalje se zahtjev, kroz koji korisnik sazna za curenje. Najjednostavnija implementacija je Wordov dokument pod nazivom lozinka s lozinkama i drugim pseudo informacijama.